Home Lab là một môi trường tuyệt vời để người đam mê công nghệ, IT trau dồi kỹ năng, thử nghiệm các cấu hình và dịch vụ mới mà không gây ảnh hưởng đến mạng gia đình chính. Tuy nhiên, việc duy trì sự tách biệt và bảo mật giữa Home Lab và mạng nhà là vô cùng quan trọng. Một tường lửa home lab được cấu hình đúng cách sẽ là chìa khóa để bảo vệ hệ thống của bạn khỏi những rủi ro tiềm ẩn. Dù bạn sử dụng một thiết bị tường lửa chuyên dụng hay một giải pháp ảo hóa, việc áp dụng các quy tắc phù hợp sẽ giúp giữ mạng gia đình an toàn trong khi Home Lab vẫn có thể truy cập internet.

1. Tắt UPnP: Kiểm soát hoàn toàn mạng Home Lab của bạn

Giao thức UPnP (Universal Plug and Play) được tạo ra để đơn giản hóa việc mở cổng mạng tự động cho các thiết bị, giúp chúng dễ dàng giao tiếp với internet. Điều này có vẻ tiện lợi, nhưng trong môi trường Home Lab, nơi bạn muốn kiểm soát mọi khía cạnh của mạng, UPnP lại trở thành một lỗ hổng bảo mật nghiêm trọng.

Với Home Lab, bạn sẽ tự tay cấu hình các dải IP, VLAN và các quy tắc tường lửa phức tạp. Khi UPnP được kích hoạt, các thiết bị ngẫu nhiên có thể tự động mở cổng ra bên ngoài mà không cần sự cho phép của bạn, phá vỡ các quy tắc bảo vệ ứng dụng và dịch vụ tự lưu trữ (self-hosted apps and services) của bạn. Điều này tiềm ẩn rủi ro bị khai thác hoặc truy cập trái phép. Trừ khi Home Lab của bạn được thiết lập đặc biệt để nghiên cứu hành vi của các thiết bị không đáng tin cậy (và trong trường hợp đó, chúng thường được cách ly trong một VLAN riêng với hệ thống giám sát gói tin chặt chẽ), bạn nên vô hiệu hóa UPnP để đảm bảo quyền kiểm soát tuyệt đối và tối đa hóa bảo mật home lab.

Mặt sau bộ định tuyến GL.iNet Beryl với các cổng kết nốiMặt sau bộ định tuyến GL.iNet Beryl hiển thị các cổng kết nối, minh họa cho thiết bị mạng cần tắt UPnP để tăng cường bảo mật home lab.

Mặt sau bộ định tuyến GL.iNet Beryl với các cổng kết nốiMặt sau bộ định tuyến GL.iNet Beryl hiển thị các cổng kết nối, minh họa cho thiết bị mạng cần tắt UPnP để tăng cường bảo mật home lab.

2. Thiết lập quy tắc “Từ chối mặc định” (Drop by Default) cho mọi lưu lượng

Trong số các quy tắc tường lửa, quy tắc “từ chối tất cả” (catch-all deny) là một trong những điều quan trọng nhất bạn cần thiết lập cho tường lửa home lab của mình. Nguyên tắc này dựa trên khái niệm “least privilege” (quyền truy cập tối thiểu), nghĩa là mọi lưu lượng truy cập đều bị từ chối trừ khi được cho phép rõ ràng bởi một quy tắc cụ thể.

Việc có một quy tắc từ chối mặc định ở cuối danh sách ưu tiên sẽ đảm bảo rằng bất kỳ dịch vụ nào cố gắng mở cổng ra internet mà bạn không cho phép đều sẽ bị chặn lại. Đây là một thực hành tốt nhất (best practice) trong an toàn mạng và Home Lab không phải là ngoại lệ. Thứ tự ưu tiên của các quy tắc tường lửa thường sẽ trông như sau:

- Quy tắc chống giả mạo (Anti-spoofing rules): Lọc lưu lượng và chỉ cho phép gói tin từ các nguồn hợp lệ đi qua.

- Quy tắc truy cập người dùng (User access rules): Cho phép các hoạt động như HTTP cho truy cập web, cổng 443 cho VPN và các dịch vụ tương tự.

- Quy tắc truy cập quản lý (Management access rules): Chỉ cho phép các công cụ quản trị và địa chỉ IP đáng tin cậy tương tác với cấu hình và giám sát tường lửa.

- Quy tắc từ chối dịch vụ cụ thể (Service-specific denial rules): Chặn các dịch vụ không cần thiết hoặc dễ bị tấn công, và áp dụng Geo-blocks để giảm nhiễu và các vectơ tấn công.

- Quy tắc từ chối tất cả (Catch-all deny rule): Từ chối mọi lưu lượng không khớp với bất kỳ quy tắc cho phép nào trước đó.

Quy tắc này tuy đơn giản nhưng lại cực kỳ mạnh mẽ. Việc đặt nó đúng vị trí trong hệ thống phân cấp quy tắc là tối quan trọng để đảm bảo không có lưu lượng không mong muốn nào lọt qua tường lửa home lab.

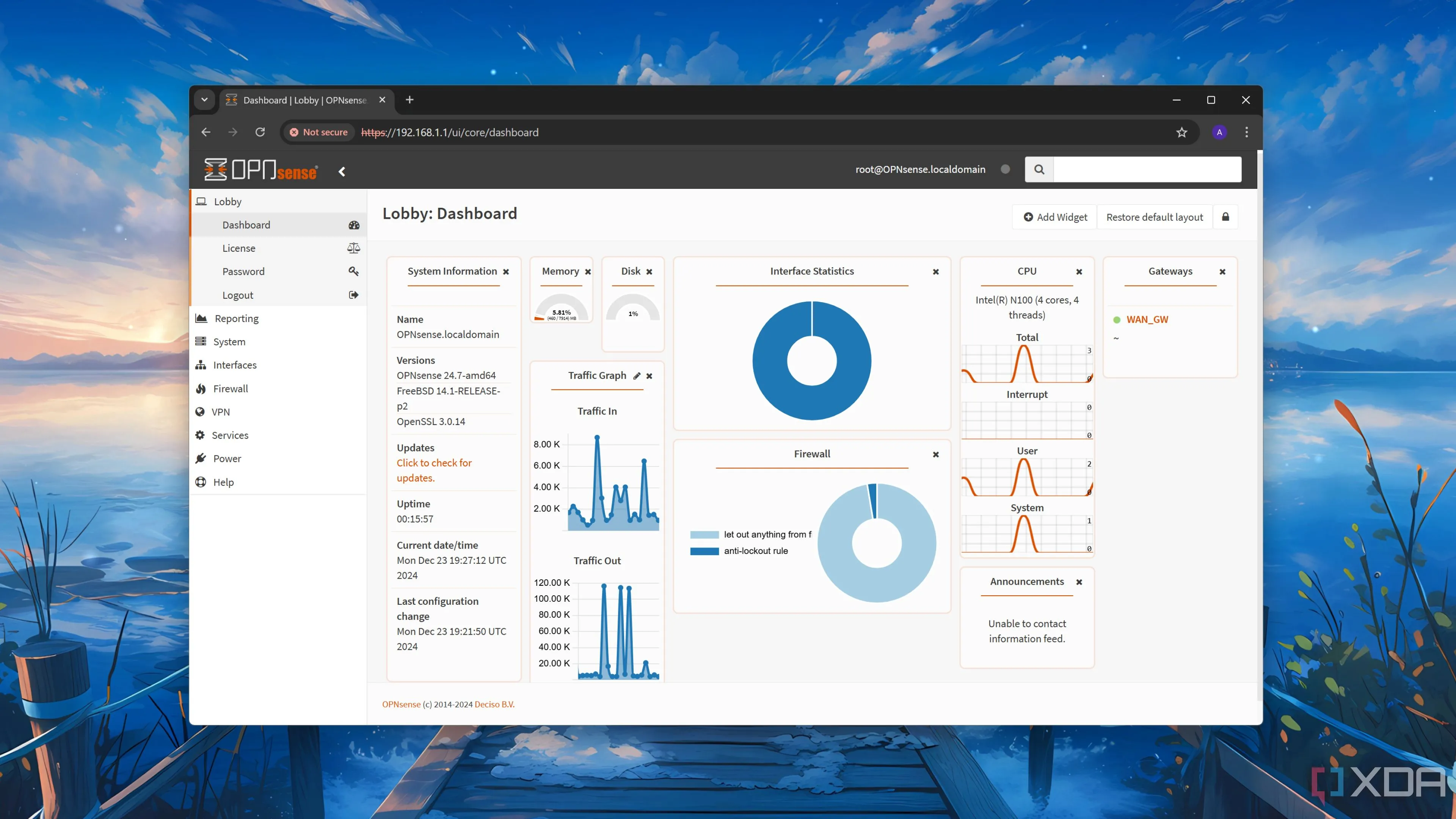

Giao diện bảng điều khiển OPNsense, một phần mềm tường lửa mã nguồn mởGiao diện bảng điều khiển OPNsense, thể hiện khả năng cấu hình quy tắc tường lửa phức tạp, bao gồm cả quy tắc từ chối mặc định cho home lab.

Giao diện bảng điều khiển OPNsense, một phần mềm tường lửa mã nguồn mởGiao diện bảng điều khiển OPNsense, thể hiện khả năng cấu hình quy tắc tường lửa phức tạp, bao gồm cả quy tắc từ chối mặc định cho home lab.

3. Phân đoạn mạng với VLANs: Tối ưu bảo mật và quản lý thiết bị

Phân đoạn mạng bằng VLAN (Virtual Local Area Network) là một kỹ thuật không thể thiếu để nâng cao bảo mật home lab và quản lý mạng hiệu quả. Nếu bạn chưa từng sử dụng VLAN trên mạng gia đình, Home Lab là nơi lý tưởng để bắt đầu.

Trước tiên, hãy tạo một VLAN riêng biệt dành cho lớp quản lý của thiết bị Home Lab. Dải IP của VLAN này nên được giữ nguyên và không bị can thiệp. Trong quá trình thử nghiệm, việc bạn vô tình tự khóa mình khỏi thiết bị mạng là điều dễ xảy ra. Có một VLAN quản lý riêng sẽ đảm bảo bạn luôn có thể truy cập để khắc phục sự cố.

Ngoài ra, bạn nên tạo các VLAN khác để nhóm các máy chủ (server) lại với nhau, một VLAN riêng để cách ly các thiết bị IoT và Home Assistant khỏi các thiết bị chứa dữ liệu quan trọng, và bất kỳ VLAN nào khác mà bạn thấy hữu ích. Đừng quên một VLAN DMZ (Demilitarized Zone) để đặt các thiết bị không đáng tin cậy vào đó để kiểm tra trước khi quyết định thêm chúng vào các phân đoạn đáng tin cậy của mạng. Việc phân đoạn mạng sẽ giảm thiểu phạm vi ảnh hưởng khi một thiết bị bị tấn công.

Cận cảnh switch mạng trong rack server, minh họa cho việc phân chia VLANCận cảnh switch mạng với nhiều cổng kết nối trong rack server, biểu thị việc sử dụng VLAN để phân đoạn và bảo mật các thiết bị trong home lab.

Cận cảnh switch mạng trong rack server, minh họa cho việc phân chia VLANCận cảnh switch mạng với nhiều cổng kết nối trong rack server, biểu thị việc sử dụng VLAN để phân đoạn và bảo mật các thiết bị trong home lab.

4. Định tuyến tất cả truy vấn DNS qua Pi-hole

Ngay cả khi bạn tin tưởng mọi thiết bị trong Home Lab, bạn vẫn nên hoạt động dựa trên nguyên tắc “least access” (truy cập tối thiểu). Các truy vấn DNS (Domain Name System) là cần thiết để thiết bị Home Lab của bạn có thể truy cập internet, nhưng bạn không muốn chúng có quyền truy cập không giám sát.

Bằng cách định hướng tất cả các truy vấn DNS của thiết bị Home Lab đến một Pi-hole, bạn có thể trực quan hóa tất cả các yêu cầu DNS. Pi-hole không chỉ giúp bạn giám sát hoạt động mạng mà còn bảo vệ Home Lab khỏi quảng cáo, các miền độc hại và những phiền toái không mong muốn khác. Bạn có thể triển khai Pi-hole trên một máy tính nhúng nhỏ (SBC – Single Board Computer) như Raspberry Pi hoặc ảo hóa nó nếu phù hợp hơn với cấu hình Home Lab của mình. Đây là một công cụ đơn giản nhưng mạnh mẽ để tăng cường bảo mật mạng và kiểm soát lưu lượng DNS.

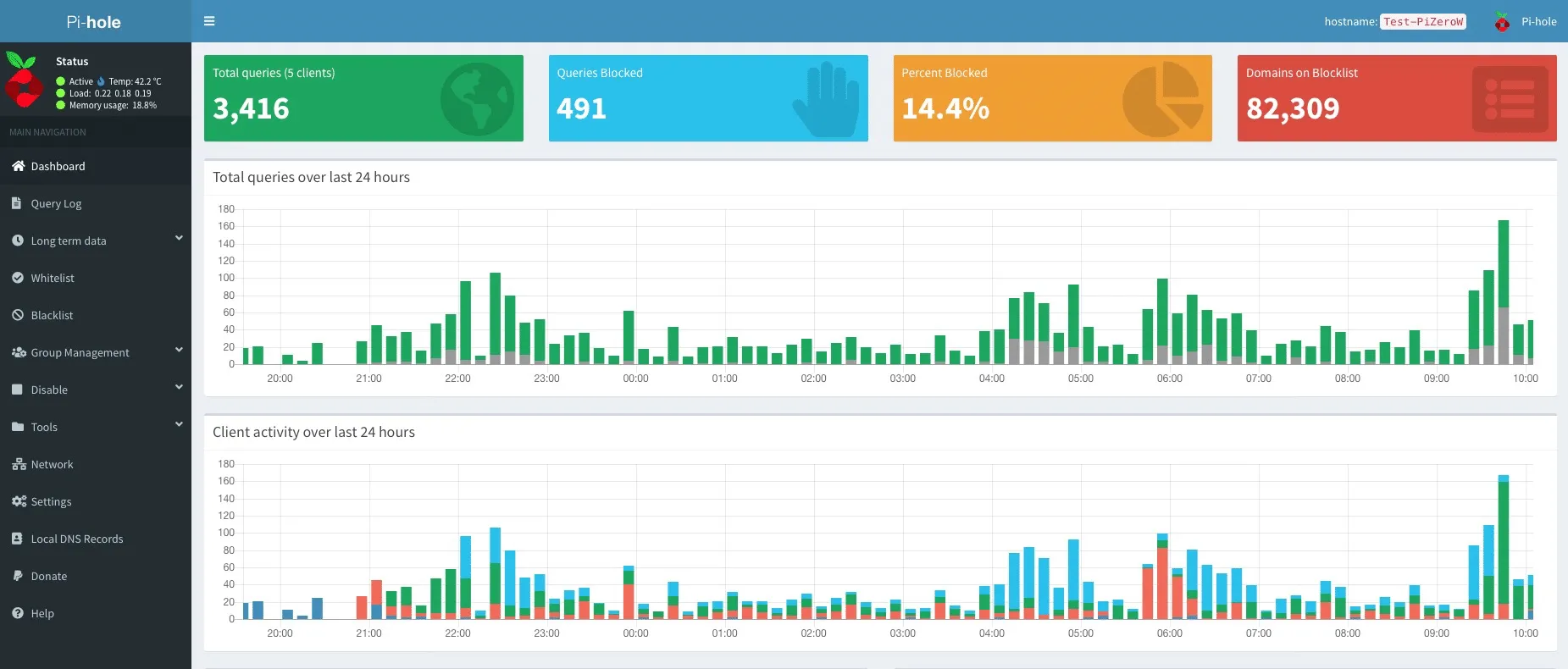

Bảng điều khiển Pi-hole trên trình duyệt webBảng điều khiển Pi-hole hiển thị các thống kê truy vấn DNS và chặn quảng cáo, cho thấy hiệu quả trong việc quản lý lưu lượng DNS của home lab.

Bảng điều khiển Pi-hole trên trình duyệt webBảng điều khiển Pi-hole hiển thị các thống kê truy vấn DNS và chặn quảng cáo, cho thấy hiệu quả trong việc quản lý lưu lượng DNS của home lab.

5. Bật IGMP Snooping: Kiểm soát lưu lượng Multicast hiệu quả

IGMP (Internet Group Management Protocol) là giao thức quản lý các nhóm đa hướng (multicast group) trong mạng IPv4. Khi IGMP snooping được kích hoạt trên tường lửa home lab hoặc switch quản lý, nó sẽ theo dõi lưu lượng IGMP để xác định thiết bị nào quan tâm đến việc nhận các gói tin multicast. Sau đó, tường lửa/switch sẽ chỉ chuyển tiếp lưu lượng multicast đến các thiết bị đã yêu cầu, thay vì gửi chúng đến tất cả các cổng trong mạng hoặc VLAN.

Việc này cực kỳ quan trọng trên bất kỳ mạng nào, đặc biệt là trong Home Lab, nơi bạn có thể dễ dàng gây ra tình trạng tấn công từ chối dịch vụ phân tán (DDoS) nội bộ chỉ bằng lưu lượng multicast quá mức, dẫn đến các bước khắc phục sự cố phiền phức. Mặc dù việc khắc phục sự cố có thể là một cơ hội học hỏi quý giá nếu bạn có hệ thống giám sát mạng, nhưng tại sao lại phải chịu đựng sự phiền toái đó khi bạn có thể bật một cài đặt tường lửa đơn giản và không phải lo lắng về việc các gói tin multicast làm ngập lụt Home Lab của mình? IGMP snooping giúp giữ cho mạng của bạn gọn gàng, hiệu quả và ổn định.

Bên trong thiết bị Firewalla Gold Pro với các cổng kết nối và linh kiệnBên trong thiết bị tường lửa Firewalla Gold Pro cho thấy các cổng kết nối và linh kiện, minh họa một giải pháp phần cứng hỗ trợ IGMP snooping để tối ưu mạng.

Bên trong thiết bị Firewalla Gold Pro với các cổng kết nối và linh kiệnBên trong thiết bị tường lửa Firewalla Gold Pro cho thấy các cổng kết nối và linh kiện, minh họa một giải pháp phần cứng hỗ trợ IGMP snooping để tối ưu mạng.

Việc tách biệt Home Lab khỏi phần còn lại của mạng gia đình là một bước quan trọng. Nó không chỉ giúp bạn hiểu sâu hơn về phân đoạn mạng mà còn ngăn chặn các sự cố trong quá trình thử nghiệm làm ảnh hưởng đến lưu lượng internet thông thường của gia đình bạn. Với sự kết hợp đúng đắn của các quy tắc tường lửa, bạn có thể xây dựng một mạng Home Lab mạnh mẽ, linh hoạt và không gây ảnh hưởng đến việc sử dụng internet của mọi người.

Đừng quên thường xuyên xem xét nhật ký (logs) trên Home Lab của bạn. Việc này giúp bạn điều chỉnh các quy tắc tường lửa nếu phát hiện dịch vụ nào bị chặn sai, được cho phép không đúng cách, hoặc bất kỳ sự không khớp nào so với hành vi mong muốn của tường lửa home lab.