Phòng lab tại nhà (home lab) không chỉ là nơi để bạn thử nghiệm các hệ điều hành mới, công cụ tiên tiến hay tự lưu trữ dịch vụ nhằm giảm sự phụ thuộc vào các nền tảng đám mây. Đúng vậy, home lab phục vụ tất cả những mục đích đó, nhưng đồng thời nó còn là một không gian lý tưởng để học hỏi các quy trình chuẩn công nghiệp và bắt kịp với xu hướng phát triển của ngành công nghệ thông tin trong tương lai. Một thành phần cốt lõi trong home lab chính là một tường lửa cứng (hardware firewall), cho phép bạn tìm hiểu sâu về các quy tắc tường lửa nâng cao cũng như các gói bảo mật khác mà hệ điều hành của tường lửa có thể chạy.

Một gói bảo mật quan trọng là IDS (Hệ thống Phát hiện Xâm nhập – Intrusion Detection System). Đây là công cụ giám sát theo dõi lưu lượng mạng và báo cáo các vấn đề tiềm ẩn dựa trên bộ quy tắc của nó cho quản trị viên và/hoặc một IPS (Hệ thống Ngăn chặn Xâm nhập – Intrusion Prevention System). Hai gói IDS/IPS mã nguồn mở thường được sử dụng trong môi trường doanh nghiệp là Snort và Suricata, và chúng cũng hữu ích không kém trong môi trường home lab.

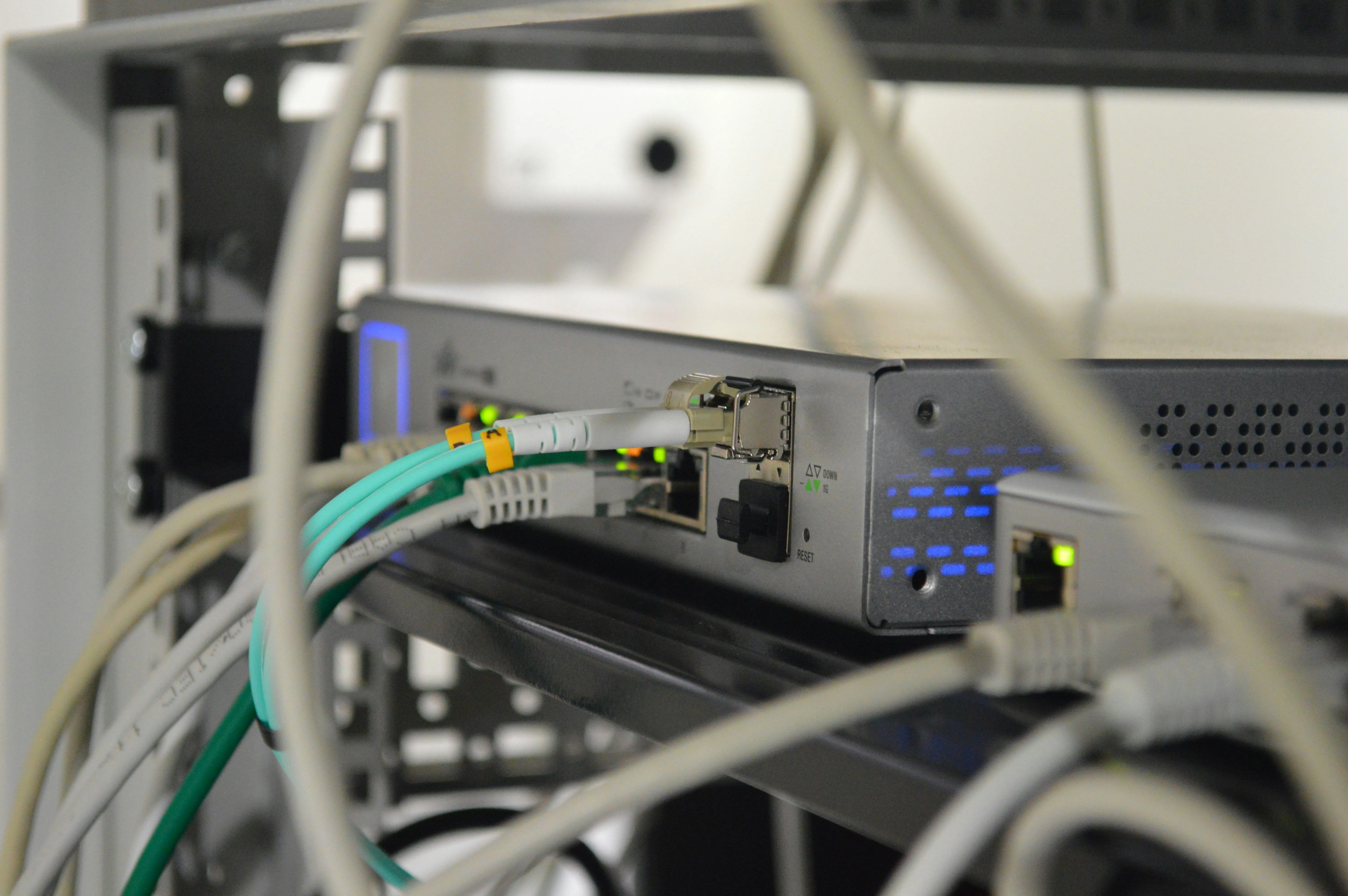

Hệ thống thiết bị mạng trong tủ rack của một home lab, minh họa cấu hình mạng phức tạp

Hệ thống thiết bị mạng trong tủ rack của một home lab, minh họa cấu hình mạng phức tạp

1. Phát Hiện Mối Đe Dọa Nâng Cao Với Snort và Suricata

Firewall truyền thống chỉ lọc dựa trên các quy tắc tĩnh

Việc sở hữu một tường lửa được cấu hình tốt là một chuyện, nhưng nó chỉ là một phần của cấu hình bảo mật đa lớp cho home lab của bạn. Thêm Snort hoặc Suricata để kiểm tra lưu lượng dựa trên các quy tắc phát hiện của chúng và cung cấp cho bạn nhật ký về các vấn đề tiềm ẩn sẽ tạo ra một lớp bảo mật bổ sung. Từ đó, bạn có thể đào sâu hơn và tinh chỉnh các quy tắc tường lửa để mạng của bạn an toàn hơn tổng thể. Điều này giúp cải thiện tường lửa pfSense hoặc OPNsense của bạn về lâu dài. Nếu bạn chọn báo cáo dữ liệu nhật ký tường lửa, bạn cũng góp phần làm cho bộ quy tắc tổng thể được sử dụng trong IDS trở nên tốt hơn cho tất cả mọi người sử dụng.

Một hệ thống home lab nhỏ gọn được lắp đặt trong khung rack, biểu trưng cho môi trường phòng lab tại nhà

Một hệ thống home lab nhỏ gọn được lắp đặt trong khung rack, biểu trưng cho môi trường phòng lab tại nhà

2. Phát Triển Kỹ Năng An Ninh Mạng Với Hệ Thống IDS/IPS

Học hỏi công cụ tiêu chuẩn ngành tại nhà

Mục đích chính của việc sử dụng home lab là để học hỏi các kỹ năng mới, và các hệ thống IDS/IPS như Snort và Suricata là những ví dụ hoàn hảo về các gói phần mềm tiêu chuẩn công nghiệp rất quan trọng để học nếu bạn muốn dấn thân vào lĩnh vực an ninh mạng. Nhưng việc học không chỉ dừng lại ở cách sử dụng công cụ, thiết lập chúng và phân tích hàng đống tệp nhật ký mà chúng tạo ra. Bạn còn có thể sử dụng home lab của mình để mô phỏng các cuộc tấn công, quan sát các mẫu mà chúng tạo ra và cách bạn có thể vượt qua và ngăn chặn các cuộc tấn công đó để làm cho hệ thống của mình an toàn hơn.

Một switch mạng với hệ thống cáp được quản lý gọn gàng, thể hiện kỹ năng cấu hình và quản trị mạng chuyên nghiệp

Một switch mạng với hệ thống cáp được quản lý gọn gàng, thể hiện kỹ năng cấu hình và quản trị mạng chuyên nghiệp

Một số cuộc tấn công phổ biến để mô phỏng bao gồm Tấn công Từ chối Dịch vụ (DoS), Pass-the-Hash, quét cổng (port scanning) và tấn công vét cạn (brute force). Tất cả những cuộc tấn công này đều có thể được phát hiện bằng cách sử dụng các quy tắc trong Snort hoặc Suricata. Có nhiều cách để giảm thiểu hoặc phòng chống từng cuộc tấn công, tùy thuộc vào thiết kế mạng tổng thể của bạn. Ngoài ra, bạn cũng nên cân nhắc chạy một nền tảng SIEM (Security Information and Event Management) như Splunk hoặc ELK để thu thập nhật ký từ IDS của bạn và cảnh báo theo thời gian thực về các hoạt động đáng ngờ.

Một laptop Lenovo Z51-70 được đặt cạnh một máy tính server, tượng trưng cho việc tái sử dụng phần cứng cũ cho home lab an toàn

Một laptop Lenovo Z51-70 được đặt cạnh một máy tính server, tượng trưng cho việc tái sử dụng phần cứng cũ cho home lab an toàn

3. Tăng Cường Tầm Nhìn Mạng: Phát Hiện Kẻ Địch Vô Hình

Bạn không thể phòng thủ những gì không thấy

Mặc dù cả hai công cụ này đều có thể phát hiện những thứ như phần mềm độc hại đang cố gắng liên lạc về máy chủ điều khiển của nó, nhưng lợi ích lớn nhất là thiết lập một đường cơ sở (baseline) hoạt động lưu lượng cho home lab hoặc mạng tổng thể của bạn. Một khi bạn có đường cơ sở đó, bạn có thể tạo các quy tắc để tìm kiếm lưu lượng truy cập không chuẩn và xem những gì xuất hiện trong nhật ký.

Những gì xuất hiện trong nhật ký có thể không phải là các mối đe dọa thực sự từ phần mềm độc hại hay tin tặc. Các nhật ký có thể ghi lại các thiết bị IoT hoạt động sai, giao diện mạng đang gặp lỗi hoặc bất kỳ số lượng điều không mong muốn nào trên mạng home lab của bạn. Nhưng nếu không có những nhật ký đó, bạn sẽ không biết bắt đầu tìm kiếm từ đâu, bạn chỉ biết rằng lưu lượng mạng của mình tăng đột biến vào những thời điểm nhất định trong ngày mà không rõ nguyên nhân.

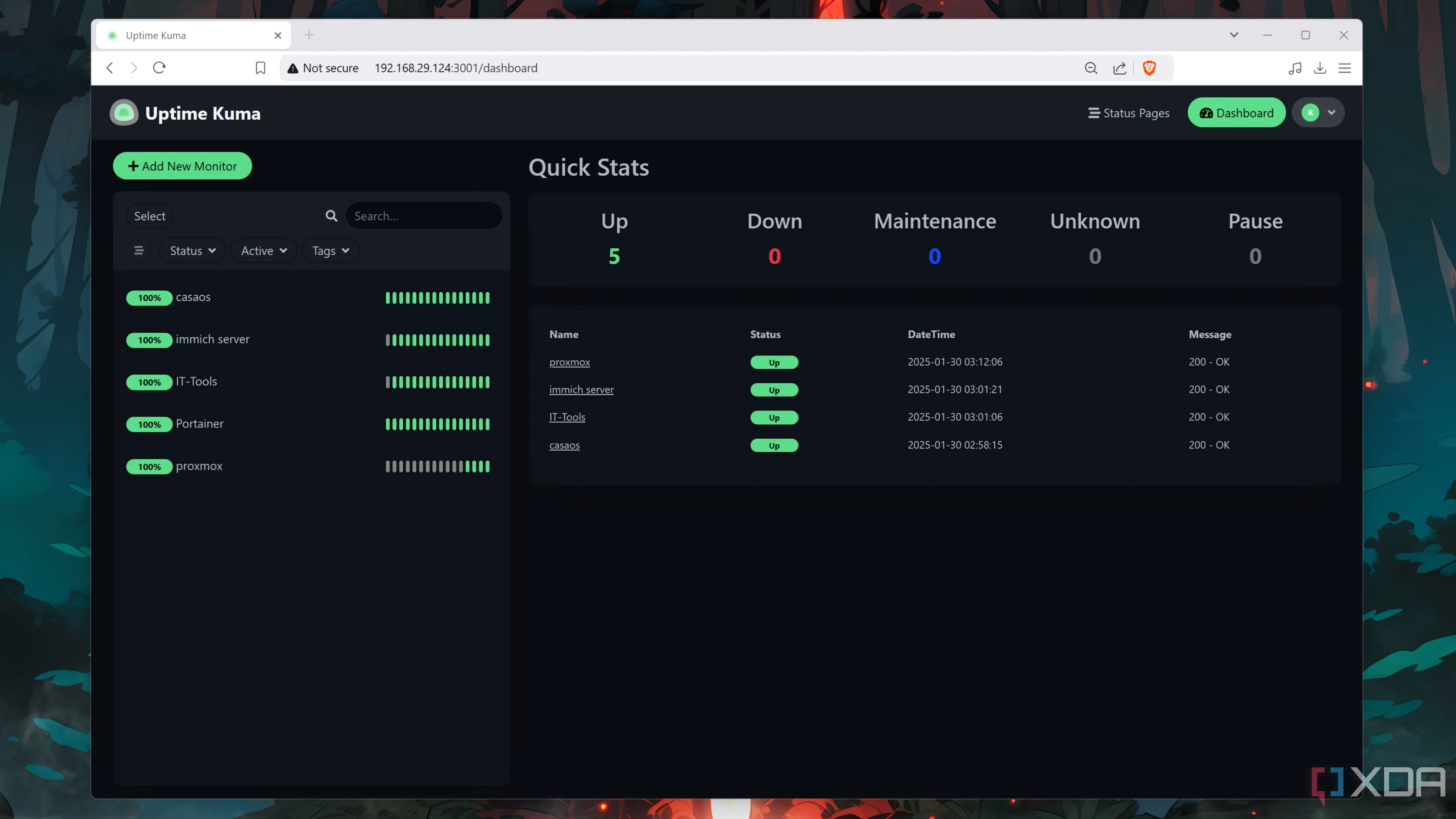

Giao diện Uptime Kuma hiển thị việc giám sát các container, minh họa công cụ theo dõi hiệu quả cho home lab và lưu lượng mạng

Giao diện Uptime Kuma hiển thị việc giám sát các container, minh họa công cụ theo dõi hiệu quả cho home lab và lưu lượng mạng

4. Bảo Vệ Tùy Chỉnh: Xây Dựng Quy Tắc Theo Nhu Cầu Riêng

Điều chỉnh quy tắc dựa trên môi trường home lab

Mặc dù cả Snort và Suricata đều chạy trên các bộ quy tắc được tạo và duy trì bởi cộng đồng an ninh mạng, cả hai đều cho phép bạn tạo các quy tắc riêng dựa trên mạng mà bạn đang làm việc. Những quy tắc này có thể rất mạnh mẽ trong việc tìm kiếm các hoạt động độc hại. Điều đáng nói là nhiều quy tắc của Snort hoạt động trên Suricata, nhưng không phải mọi quy tắc đều như vậy. Có những công cụ tạo quy tắc trực tuyến giúp dễ dàng tạo cú pháp cần thiết, và đó thường là một điểm khởi đầu tốt, ngay cả khi bạn đã quen với cách tạo quy tắc.

Điều thú vị về việc phát hiện dựa trên quy tắc là mỗi công ty hoặc mạng mà bạn thiết kế đều độc đáo và có những đặc điểm riêng sẽ hoạt động tốt cho việc phát hiện. Một số công ty không cho phép làm việc từ xa, và nếu bạn biết thời gian văn phòng hầu hết không có nhân viên, một quy tắc có thể được tạo ra để tìm kiếm lưu lượng truy cập sau giờ đó. Hoặc bạn có thể biết trình duyệt web mà công ty sử dụng và do đó, có thể thiết lập các quy tắc để tìm kiếm lưu lượng truy cập với các chuỗi tác nhân người dùng khác vì khả năng lưu lượng truy cập đó đến từ máy tính xách tay của công ty là rất nhỏ. Các khái niệm tương tự cũng hoạt động cho home lab của bạn khi kiểm tra lỗ hổng, vì bạn biết chính xác những gì được cài đặt và cách nó được cấu hình, từ đó có thể tạo ra các quy tắc để thông báo nếu bất kỳ lưu lượng truy cập không chuẩn nào được tìm thấy.

Hình ảnh cận cảnh thiết bị tường lửa Firewalla Gold Pro, đại diện cho giải pháp firewall cứng mạnh mẽ và bảo vệ tùy chỉnh

Hình ảnh cận cảnh thiết bị tường lửa Firewalla Gold Pro, đại diện cho giải pháp firewall cứng mạnh mẽ và bảo vệ tùy chỉnh

5. So Sánh Snort và Suricata: Chọn Lựa Phù Hợp Cho Bạn

Mỗi công cụ mang đến những ưu điểm riêng

Cả Snort và Suricata đều có khả năng IDS và IPS, nhưng chúng khác nhau theo những cách có thể làm cho một trong hai phù hợp hơn với trường hợp sử dụng của bạn. Snort là công cụ dễ triển khai và phát triển các quy tắc mới dựa trên các mối đe dọa mới nổi nhất trong số hai công cụ này. Tuy nhiên, ngôn ngữ kịch bản Lua được Suricata sử dụng có nghĩa là nó có thể tạo ra các quy tắc để bắt những thứ mà Snort không thể, làm cho nó mạnh mẽ hơn ở một số khía cạnh, mặc dù có phần khó triển khai hơn. Ngoài ra còn có một vài điểm khác biệt lớn khác:

Snort:

- Cập nhật nhỏ sau mỗi 2-3 tuần.

- Phạm vi tích hợp bên thứ ba rộng hơn.

- Được duy trì bởi Cisco Systems.

- Tùy chọn hỗ trợ trả phí (Cá nhân – 30 USD/năm, Chuyên nghiệp từ 300 USD/năm).

- Quy tắc Talos (Sử dụng cá nhân – 30 USD/năm, Chuyên nghiệp từ 400 USD/năm).

- Sử dụng ít tài nguyên hơn.

Suricata:

- Cập nhật lớn trung bình mỗi 3 tháng.

- Được duy trì bởi Open Information Security Foundation (OISF).

- Suricata-Update (công cụ quản lý quy tắc).

- Có tính năng trích xuất tệp để kiểm tra thủ công, truy vấn VirusTotal và tự động đưa vào môi trường sandbox.

Cả hai hiện đều có kiến trúc đa luồng (multithreaded architectures) để phát hiện nhanh hơn và cả hai đều phù hợp cho việc sử dụng trong home lab. Điều đó thực sự phụ thuộc vào tài nguyên bạn có để lưu trữ chúng và các yếu tố khác, chẳng hạn như gói nào mà nơi làm việc của bạn đang sử dụng.

Hình ảnh một router mạng cấp doanh nghiệp, minh họa thiết bị có khả năng tích hợp các giải pháp an ninh mạng như Snort và Suricata

Hình ảnh một router mạng cấp doanh nghiệp, minh họa thiết bị có khả năng tích hợp các giải pháp an ninh mạng như Snort và Suricata

Snort và Suricata đều là công cụ bảo mật cấp doanh nghiệp linh hoạt và hoạt động đồng bộ với các quy tắc tường lửa khác của bạn

Biết được những gì đang diễn ra trên mạng home lab của bạn là điều cần thiết cho mục đích bảo mật. Snort và Suricata đều là những công cụ IDS mạnh mẽ có thể giám sát mạng của bạn để tìm kiếm hoạt động độc hại. Việc lựa chọn phụ thuộc vào nền tảng bạn đang sử dụng, các yếu tố khác như hiệu suất throughput, và liệu bạn có cần các gói chuyên nghiệp để được hỗ trợ và các bộ quy tắc nâng cao hay không.

Một cáp Ethernet được cắm vào cổng RJ45, biểu tượng cho kết nối mạng vật lý trong môi trường home lab cần được giám sát

Một cáp Ethernet được cắm vào cổng RJ45, biểu tượng cho kết nối mạng vật lý trong môi trường home lab cần được giám sát

Cả Snort và Suricata cũng có thể hoạt động như một IPS khi chúng đã có kiến thức cơ bản về lưu lượng mạng của bạn, biến chúng thành một giải pháp hoàn chỉnh mà không cần tìm một gói bảo mật khác để xuất danh sách phát hiện nhằm phân tích thêm. Dù là để phân tích phần mềm độc hại trong home lab, một trong hai công cụ này sẽ chỉ cho bạn thấy virus đang cố gắng gọi về máy chủ điều khiển ở đâu. Hãy bắt đầu nâng cấp hệ thống phòng thủ cho home lab của bạn ngay hôm nay!