Việc truy cập từ xa vào home lab của bạn, dù là để kết nối với NAS hay một tổ hợp các máy chủ vật lý và đám mây, đôi khi có thể là một nhiệm vụ đầy thách thức. Bạn có thể thiết lập một mạng riêng ảo (VPN) hoặc một reverse proxy, nhưng những giải pháp này đòi hỏi các mức độ kiến thức kỹ thuật khác nhau để triển khai. Ngoài ra, bạn cũng có thể sử dụng Cloudflare Tunnels, tuy nhiên chúng lại có những hạn chế nhất định về loại dữ liệu mà bạn có thể truyền tải, điển hình là bạn sẽ không thể truyền phát nội dung từ máy chủ media của mình.

Nhưng có một lựa chọn khác bạn có thể cân nhắc là thiết lập Tailscale. Đây là một công cụ đã từ lâu trở thành lựa chọn yêu thích của tôi, mặc dù phải thú nhận rằng tôi chưa từng đi sâu vào các tính năng nâng cao của nó cho đến gần đây. Trước đây, tôi đã sử dụng Tailscale để kết nối các thiết bị của mình như một VPN ngang hàng (peer-to-peer), tránh được những nút thắt cổ chai thường gặp ở các hệ thống VPN tập trung truyền thống.

Hiện tại, Tailscale đã có thể làm được nhiều hơn thế, ngay cả khi một số tính năng vẫn đang trong giai đoạn thử nghiệm beta, điều này khiến nó trở thành một sản phẩm đầy đủ tính năng hơn đáng kể. Một số tính năng hiện có cũng đã được làm cho đơn giản hơn khi sử dụng, và kết quả là, tôi có thể bắt đầu sử dụng Tailscale cho toàn bộ home lab của mình.

5 Tính Năng Nổi Bật Của Tailscale Giúp Quản Lý Home Lab Hiệu Quả

1. Tailscale Funnel: Phơi Bày Dịch Vụ Đơn Lẻ Ra Internet An Toàn

Sẽ thật tuyệt vời nếu bạn có thể phơi bày các dịch vụ home lab của mình ra internet một cách an toàn và dễ dàng thông qua các URL thân thiện, phải không? Bạn có thể sử dụng Cloudflare Tunnels, nhưng vấn đề với chúng là dữ liệu không được mã hóa giữa dịch vụ của bạn và Cloudflare. Điều này có nghĩa là về mặt kỹ thuật, Cloudflare có thể xem những gì đang diễn ra. Mặc dù rất khó có khả năng họ sẽ làm điều đó trừ khi để kiểm tra vi phạm điều khoản dịch vụ, nhưng suy nghĩ này vẫn luôn thường trực.

Thì Tailscale Funnel cũng tương tự như vậy, nhưng điểm khác biệt là nó được mã hóa đầu cuối bằng WireGuard, giống như bất kỳ kết nối Tailscale nào khác. Đây cũng là một trong những tính năng dễ thiết lập nhất, ngay cả khi nó tự động thiết lập chứng chỉ HTTPS và bản ghi DNS cho bạn. Lệnh này hiện chỉ gói gọn trong một dòng duy nhất trong Tailscale CLI:

tailscale funnel [port]Thật đơn giản. Lệnh này sẽ cung cấp cho bạn một URL trên mạng Tailscale của bạn để chia sẻ, cho phép người khác truy cập dịch vụ mà không cần thực hiện thêm bất kỳ hành động nào ngoài việc nhấp vào liên kết. À, và đăng nhập, nếu bạn đã thiết lập xác thực trên ứng dụng self-hosted đó. Nó thực sự mạnh mẽ, và vì nó duy trì mã hóa, nó an toàn hơn các tùy chọn khác. Đừng quên đợi khoảng mười đến mười lăm phút trước khi cố gắng truy cập, vì máy chủ DNS của Tailscale cần thời gian để đồng bộ.

Nếu bạn cần các tính năng mạnh mẽ hơn, bạn có thể đặt nó để luôn mở ngay cả khi CLI đã đóng, hoặc đặt nó thành một đường dẫn, hoặc làm reverse proxy, hoặc một tệp, thư mục, hoặc thậm chí là một tin nhắn văn bản thuần túy cho mục đích kiểm thử. Bạn có thể chỉ định lắng nghe trên một cổng khác nếu cần, và nhiều điểm mount hoặc OpenSSH song song nếu yêu cầu.

2. Tailscale Serve: Chia Sẻ Dịch Vụ Nội Bộ Với Tailnet

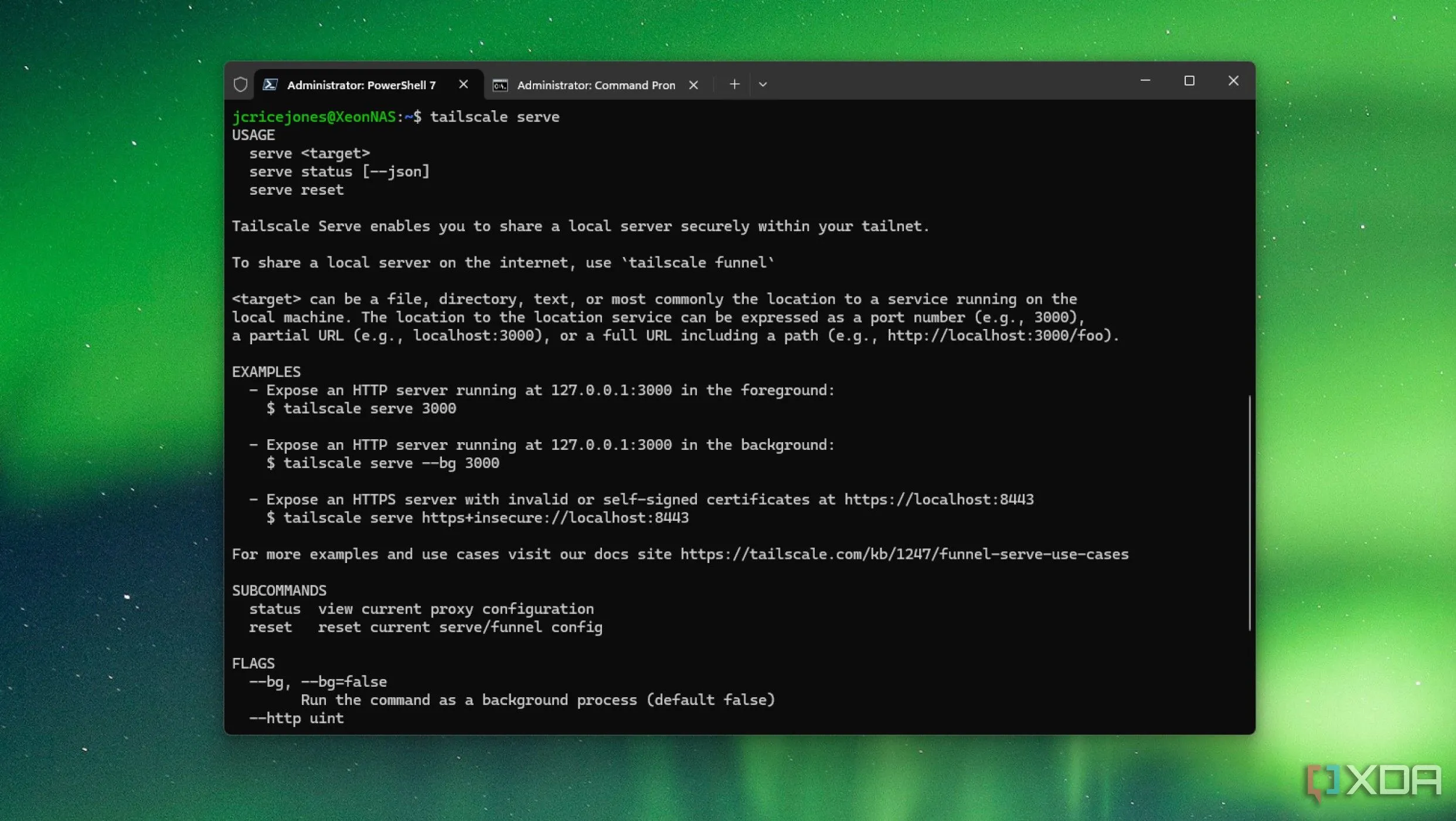

Giao diện Tailscale Serve cho phép chia sẻ dịch vụ nội bộ nhanh chóng

Giao diện Tailscale Serve cho phép chia sẻ dịch vụ nội bộ nhanh chóng

Nếu Tailscale Funnel phơi bày các dịch vụ mà bạn kiểm soát ra internet thông qua các liên kết dễ sử dụng, thì Tailscale Serve cũng làm điều tương tự, nhưng chỉ giới hạn cho các thành viên trong Tailnet của bạn. Một lần nữa, không cần điều chỉnh tường lửa, và không yêu cầu cấu hình nâng cao; Tailscale xử lý tất cả công việc khó khăn cho bạn để bạn có thể tập trung vào việc thử nghiệm. Cho dù đó là một máy chủ tệp đơn giản hay một dịch vụ khác, nó đều được chia sẻ nhanh chóng với Tailnet của bạn.

Một lần nữa, bạn chỉ cần một dòng lệnh duy nhất trong Tailscale CLI:

tailscale serve [port]Lệnh này sẽ làm cho dịch vụ trên cổng [port] có sẵn trên Tailnet của bạn, qua HTTPS. Đó chẳng phải là một giải pháp thật thanh lịch sao? Bạn không cần phải loay hoay với cài đặt DNS, tên miền hay ánh xạ thủ công. Nó chỉ đơn giản hoạt động, chỉ với một dòng lệnh. Các trang web tĩnh, máy chủ phát triển, hay bất cứ thứ gì thực sự đều có thể được chia sẻ bằng lệnh này, và bạn biết các thành viên Tailnet của mình, vì vậy đó đều là những người dùng đã được tin cậy.

3. Subnets: Mở Rộng Mạng Tailnet Đến Toàn Bộ Mạng LAN

Tailscale không nhất thiết phải được cài đặt trên mọi thiết bị trong Tailnet của bạn. Bạn có thể thiết lập bộ định tuyến mạng con (subnet routers) để mở rộng Tailnet của mình đến các thiết bị như máy in mà không thể chạy client Tailscale, và sau đó mọi người dùng trên Tailnet của bạn đều có thể sử dụng các dịch vụ đó. Khi được thiết lập theo cách này, nó gần giống với một VPN truyền thống, nơi đường hầm mã hóa của bạn đi đến mạng con và sau đó hoạt động như thể nó đang hiện diện vật lý. Tuy nhiên, bạn không cần phải thoát khỏi Tailnet để làm điều đó, giúp nó an toàn hơn, dễ xử lý hơn và ít gây phiền toái hơn cho người dùng.

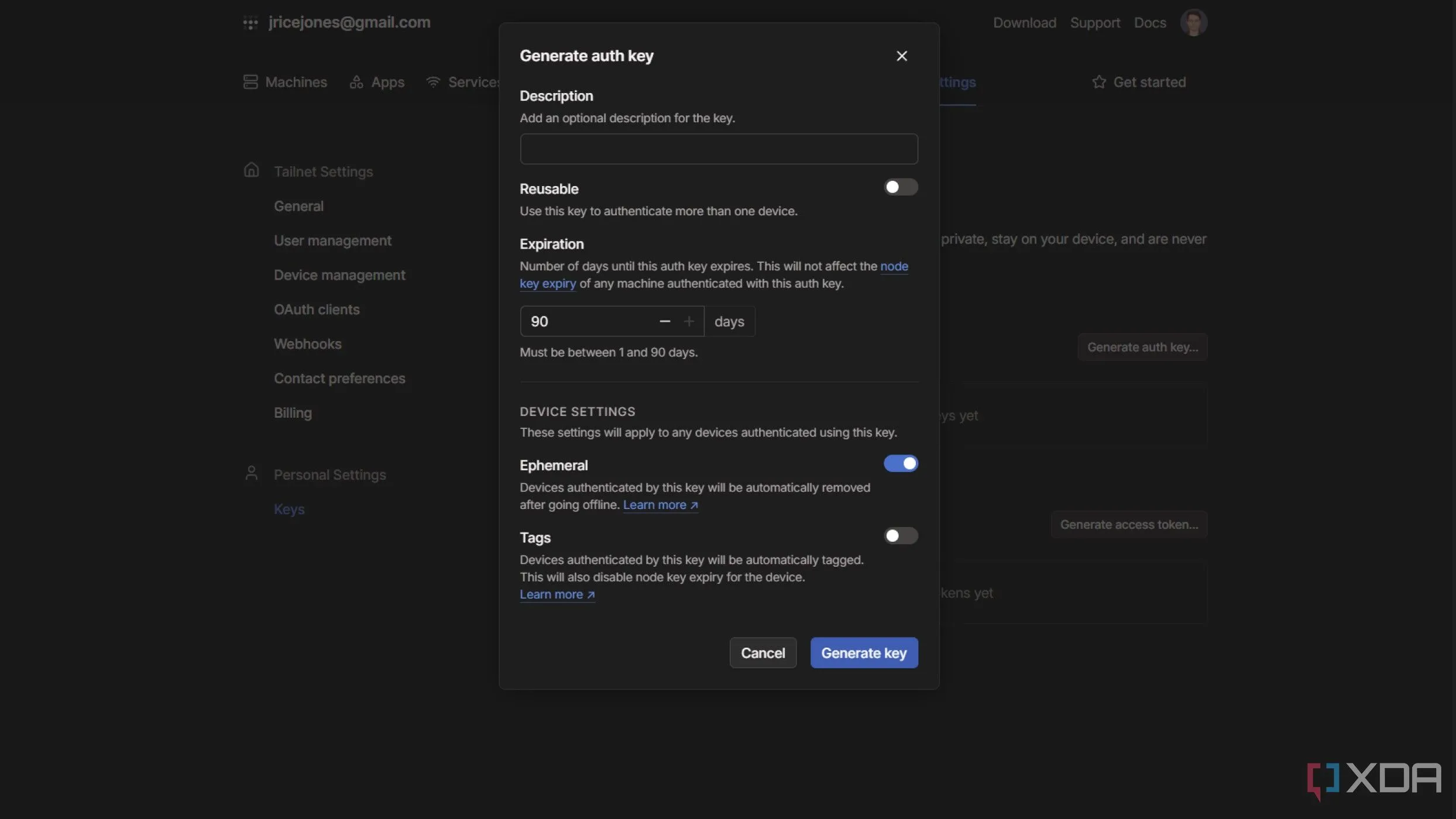

4. Khóa Xác Thực Tạm Thời (Ephemeral Keys) và Node Tạm Thời

Quá trình Tailscale tạo khóa xác thực tạm thời cho node

Quá trình Tailscale tạo khóa xác thực tạm thời cho node

Một điều có thể gây khó chịu khi sử dụng Tailscale là quy trình loại bỏ các node thông thường thường phải thực hiện thủ công. Điều này không sao nếu bạn chỉ có một vài dịch vụ hoặc thiết bị, nhưng khi bạn sử dụng Tailscale để quản lý một hoặc ba cụm Kubernetes, nó sẽ trở nên phiền phức – rất nhanh. Rốt cuộc, container và Kubernetes được tạo ra để phá hủy và tạo lại, và một khi bạn đã thực hiện điều đó một vài lần, trang quản lý của bạn sẽ trở nên khá lộn xộn.

Tuy nhiên, có một giải pháp. Khi tạo các node, hãy chọn nút bật/tắt bên cạnh Ephemeral (tạm thời) và tiến hành như bình thường. Điều đó sẽ làm cho khóa biến mất như phép thuật ngay khi node được thiết lập. Sử dụng khóa có thể tái sử dụng nếu bạn muốn nhiều phiên bản của cùng một container, ví dụ như khi bạn đang tạo các cụm HA (High Availability). Một điểm khác về các node tạm thời là chúng sẽ biến mất khỏi trang quản lý của bạn nếu không được sử dụng trong mười phút. Điều này cho bạn đủ thời gian để tắt và bật lại container mà không cần thiết lập khóa mới, nhưng cũng không quá lâu để một container biến mất vẫn còn trong danh sách và gây nhầm lẫn.

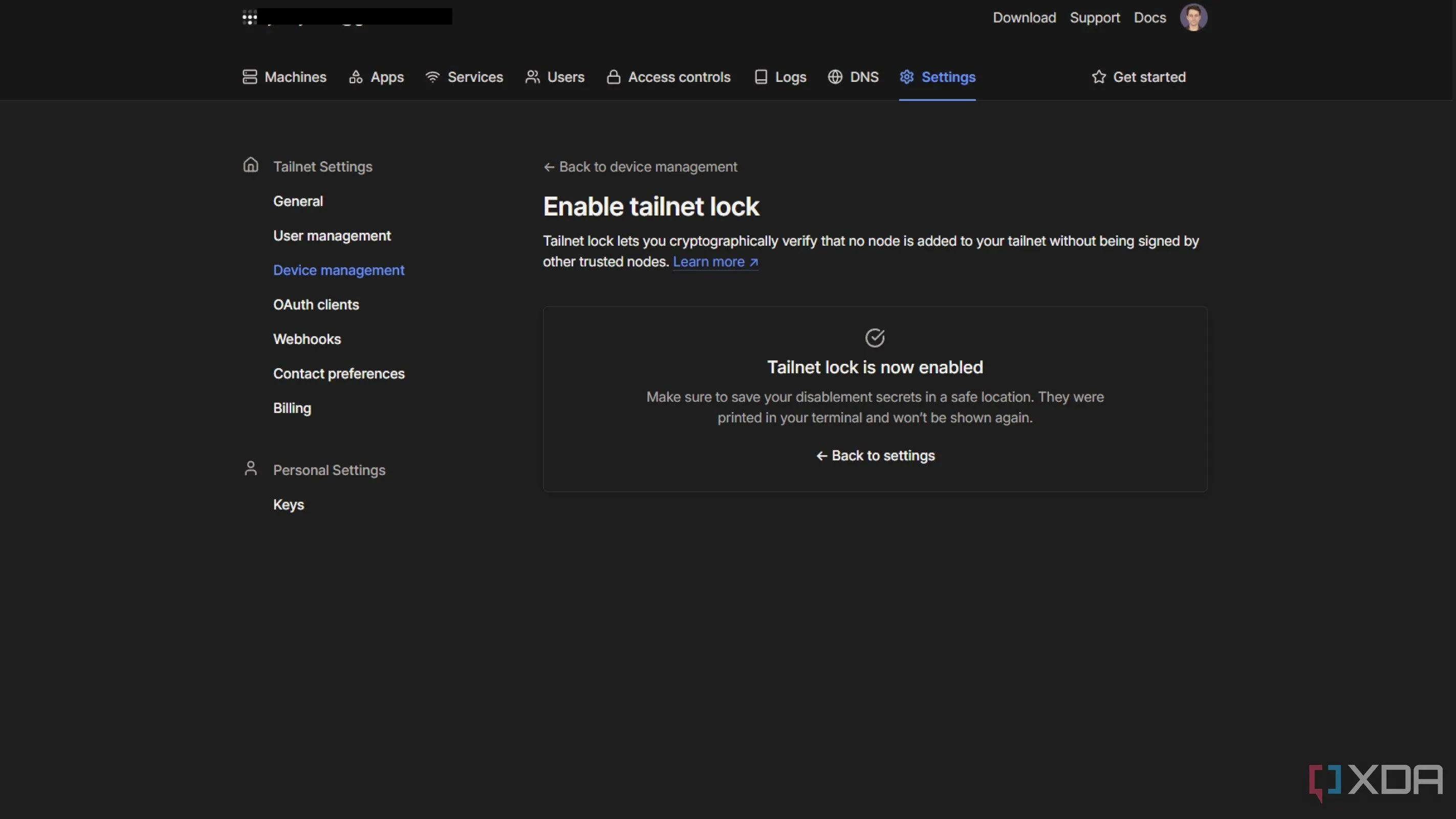

5. Tailnet Lock: Tăng Cường Bảo Mật Cho Mạng Tailnet Của Bạn

Cài đặt Tailnet Lock trong Tailscale giúp tăng cường bảo mật mạng

Cài đặt Tailnet Lock trong Tailscale giúp tăng cường bảo mật mạng

Thông thường, khi bạn thêm các node mới vào Tailnet của mình, máy chủ điều phối của Tailscale sẽ xử lý việc phân phối các khóa công khai cho các peer đó. Đó là máy chủ mà Tailscale kiểm soát, không phải bạn. Nhưng bạn có thể đặt Tailnet của mình ở chế độ Lock (khóa), điều này có nghĩa là các peer trên Tailnet của bạn sẽ tự xử lý việc phân phối các khóa đó.

Tính năng này làm tăng thêm một chút độ phức tạp cho việc thiết lập, vì bạn cần thêm khóa Tailnet Lock vào lệnh khi thêm một node mới. Tuy nhiên, đối với một số người dùng, điều này sẽ được chào đón vì nó loại bỏ Tailscale như một yếu tố đe dọa tiềm ẩn. Nếu dịch vụ bị xâm nhập, có khả năng nó có thể thêm các peer mới vào Tailnet của bạn và xem dữ liệu của bạn ở dạng văn bản gốc. Điều đó không thể xảy ra với Tailnet Lock, và tôi đã bật nó phòng trường hợp tôi quên ngắt kết nối các thiết bị khỏi Tailnet của mình hoặc ngừng sử dụng nó.

Tailscale: Vượt Xa Một VPN Mesh Đơn Thuần

Từ các kiểm soát truy cập mạnh mẽ đến việc chia sẻ dịch vụ an toàn, Tailscale thực sự vô cùng mạnh mẽ. Nó cũng rất dễ sử dụng, và sẽ không mất nhiều thời gian để nắm bắt các khái niệm cơ bản cũng như cách mọi thứ hoạt động. Tài liệu của Tailscale cực kỳ chi tiết và tôi chưa từng gặp bất kỳ vấn đề nào trong nhiều năm sử dụng. Có bao nhiêu dịch vụ bạn thường xuyên sử dụng mà bạn có thể nói như vậy? Còn vô số những điều khác mà tôi chưa kịp đề cập, như Taildrop để gửi các tệp riêng lẻ qua Tailnet của bạn, và với nhiều tính năng mới đang được phát triển, Tailscale chắc chắn sẽ ngày càng tốt hơn.